SOLUZIONI / CLOUD

Blue Team

Un’offerta disegnata sulle tue reali esigenze ti permetterà di risparmiare sui costi delle infrastrutture IT e della sicurezza.

MPG SYSTEM / BLUE TEAM

Security Awareness

Indirizzare il fattore umano alla sicurezza aziendale

Le straordinarie possibilità offerte dall’evoluzione tecnologica e dalla digitalizzazione portano con sé una serie di rischi legati alla sicurezza informatica. Essere consapevoli di questi rischi e capire quanto l’azienda sia pronta a gestirli è fondamentale per prevenire efficacemente possibili incidenti di sicurezza.

L'obiettivo del servizio è valutare come l'azienda si posiziona in termini di consapevolezza dei dipendenti riguardo alle minacce informatiche e proporre azioni di miglioramento appropriate.

Il servizio di Mpg System Security Assessment segue le linee guida della norma ISO 27001, fornendo una valutazione iniziale del livello di maturità dell’azienda in materia di sicurezza informatica e identificando le principali lacune nella protezione dei dati personali, in conformità con il regolamento UE 2016/679 (GDPR).

Sensibilizzare e formare le persone a riconoscere e reagire alle attuali minacce informatiche, fornendo loro gli strumenti necessari, rappresenta la strategia principale per affrontare i problemi di cyber security.

degli incidenti di sicurezza sono causati dal fattore umano

degli incidenti di sicurezza sono causati dal fattore umano

Questi dati evidenziano chiaramente che la sola tecnologia non è più sufficiente. La protezione degli affari aziendali e della sua reputazione inizia con la consapevolezza e i comportamenti responsabili del personale.

I SERVIZI DI SECURITY AWARENESS DI MPG SYSTEM HANNO L’OBIETTIVO DI INDIRIZZARE QUELLA CHE È DIVENTATA LA PIÙ GRAVE VULNERABILITÀ PER LA SICUREZZA AZIENDALE AL GIORNO D’OGGI: IL FATTORE UMANO.

LE ATTIVITÀ PROPOSTE DAL SERVIZIO

-

ASSESS

fase di valutazione durante la quale Mpg System fornisce una visione dettagliata dello stato di sicurezza dell’azienda, evidenziando i rischi reali ai quali è esposta, con l’obiettivo di vagliare le azioni correttive da intraprendere. -

IMPROVE

fase di correzione delle vulnerabilità riscontrate nella fase di Assess riconducibili sia all’aspetto infrastrutturale che a quello comportamentale delle persone. -

REINFORCE

fase di potenziamento attraverso attività continuative di rinforzo e mantenimento del livello di sicurezza e consapevolezza raggiunti

LE ATTIVITÀ DI SECURITY AWARENESS

ASSESS: Misurare IL LIVELLO DI CONSAPEVOLEZZA INTERNO IN MERITO ALLA CYBERSECURITY

-

PHISHING ASSESSMENT

Implementazione di una campagna di phishing simulata per valutare la sensibilità dell'azienda a tali minacce. -

IMPERSONATION

Simulazione di furto d'identità da parte degli specialisti di Mpg System per accedere fisicamente o virtualmente a informazioni o documenti riservati. -

BAITING

Distribuzione di chiavi USB con contenuti monitorati all'interno o all'esterno dell'azienda, simulando uno smarrimento. -

DUMPSTER DIVING

Ricerca e recupero di informazioni utili da documenti non adeguatamente distrutti, per pianificare e attuare un attacco informatico. -

ANTHROPOLOGICAL WALK

Raccolta e classificazione di informazioni ottenute attraverso osservazioni e ascolti sul campo.

LE ATTIVITÀ DI SECURITY AWARENESS

IMPROVE: ATTIVITÀ FORMATIVE SULLA CYBERSECURITY E SULLE TECNICHE PER RICONOSCERE LE MINACCE INFORMATICHE

REINFORCE: MANTENERE COSTANTE L'ATTENZIONE SUL TEMA DELLA CYBERSECURITY

-

IN CLASS TRAINING

Sessioni formative con un esperto di cybersecurity per capire le minacce informatiche attuali, come identificarle e segnalarle. -

ON JOB LEARNING

Moduli formativi disponibili tramite un portale web, accessibili dai PC degli utenti per partecipare a brevi sessioni di formazione. -

PHISHING AWARENESS

Attività che unisce una campagna di phishing simulato a una formazione basata su computer. In caso di reazioni errate a email fasulle, gli utenti vengono indirizzati a brevi tutorial di avviso e correzione. -

E-LEARNING

Corso multimediale sulla cybersecurity accessibile in modalità e-learning, composto da mini-tutorial, giochi, test e materiali scaricabili. -

EDUCATIONAL MATERIAL

Utilizzo di poster, volantini, guide e altri supporti visivi per promuovere internamente una cultura della sicurezza condivisa e mantenere elevata l'attenzione nell'uso degli strumenti di lavoro.

LA PIATTAFORMA CYBER GURU

Mpg System per l’erogazione dei propri servizi di Security Awareness, propone la piattaforma Cyber Guru.

Cyber Guru Phishing è un’innovativa e coinvolgente piattaforma, basata su una metodologia di formazione continua ed esperienziale in funzione anti-phishing, ancora oggi uno dei principali punti di vulnerabilità delle organizzazioni pubbliche e private.

L’obiettivo di Cyber Guru Phishing, con la sua particolare metodologia, è quello di massimizzare l’efficacia formativa in tre specifici ambiti:

- percezione del pericolo

- prontezza nell'agire correttamente

- cognizione della minaccia

ADDESTRA LA FORZA LAVORO CON LE SIMULAZIONI PERSONALIZZATE DI ATTACCO PHISHING

AUTOMAZIONE E TECNICHE DI INTELLIGENZA ARTIFICIALE

Cyber Guru Phishing è progettato per allenare, attraverso le sue campagne di simulazione basate su un processo adattivo, la capacità di ogni utente nel riconoscere un attacco Phishing.

Le campagne di simulazione vengono specializzate automaticamente sulla base del profilo comportamentale dell’utente, seguendo la logica del “personal training”.

Cyber Guru Phishing si caratterizza per:

- la formazione continua

- apprendimento esperenziale

- processo adattivo

Ogni simulazione, grazie all’intelligenza artificiale con i suoi algoritmi di apprendimento, è in grado di adattare automaticamente il processo di attacco e personalizzarlo su ogni singolo utente.

LA PIATTAFORMA

CYBER GURU

SELEZIONE

selezione automatica dei template di simulazione attacco phishing

APPROVAZIONE

approvazione del template proposto da parte della figura di supervisore

INVIO

invio automatico degli attacchi sulla base dei profili individuali

RANKING

Ranking automatico dei template sulla base del Click-Rate effettuato

PROFILAZIONE

Aggiornamento del profilo di rischio dell'utente e generazione reportistica

Cyber Guru Phishing è l’unica soluzione orientata al risultato. Per ottenere la massima efficacia ogni campagna avrà una composizione diversa dalla precedente e dalla successiva, senza la necessità di intervento umano.

LA PIATTAFORMA DI ADDESTRAMENTO ESPERIENZIALE

IN FUNZIONE ANTI-PHISHING

Le campagne simulate emulano fedelmente l’esperienza e le tattiche di attacco utilizzate dai criminali informatici. Gli algoritmi di apprendimento impiegati dalla piattaforma sono capaci di scegliere i modelli di attacco seguendo un criterio di massima efficacia educativa.

3 MACRO FASI

MACRO

ATTACCO

L’attacco prevede l’invio di email ingannevoli…

MACRO

REPORTISTICA

La reportistica fornisce, grazie a metriche avanzate, una valutazione completa e fruibile dei rischi

MACRO

TRAINING

Coloro che cadono nell’inganno ricevono un contenuto formativo di immediata fruizione

La reportistica di Cyber Guru Phishing non si limita ad esporre il click-rate di una campagna, indicatore che fotografa una tendenza di per sè poco significativa, ma offre report e indicatori che esprimono una chiara mappa del rischio e la reale efficacia del percorso intrapreso. Tutte le simulazioni di attacco sono disponibili in molte lingue, con campagne di phishing localizzate e adattate alle peculiarità delle specifiche zone.

PERCHÈ SCEGLIERE

CYBER GURU PHISHING

- Perché integra il concetto di "formazione continua" e "allenamento", concentrandosi su aspetti quali prontezza e reattività individuale.

- Perché si adatta in modo continuo al profilo formativo specifico di ciascun individuo e dell'intera organizzazione.

- Perché contribuisce allo sviluppo della capacità dell'organizzazione di resistere agli attacchi, fornendo al contempo una valutazione precisa di tali resistenze.

- Perché è focalizzato sulla riduzione del rischio, andando oltre la semplice misurazione dello stesso.

- Perché, essendo un servizio automatizzato, riduce l'onere gestionale sui team di Cyber Security.

MPG SYSTEM / BLUE TEAM

Vulnerability Management

Per una panoramica continua e puntuale della propria superficie d’attacco

LA GESTIONE DELLE VULNERABILITÀ

La gestione delle vulnerabilità consiste in un processo continuo e regolare di identificazione, valutazione, reportistica, gestione e

correzione delle vulnerabilità informatiche su endpoint, carichi di lavoro e sistemi.

Un solido programma di gestione delle vulnerabilità utilizza l’intelligence sulle minacce e la conoscenza delle operazioni IT e aziendali per dare priorità ai rischi e affrontare le vulnerabilità il più rapidamente possibile.

La Mpg System mette le proprie competenze a tua disposizione, per aiutarti a progettare il tuo ambiente di cyber security ideale.

ADDESTRA LA FORZA LAVORO CON LE SIMULAZIONI PERSONALIZZATE DI ATTACCO PHISHING

COS’È IL VULNERABILITY MANAGEMENT?

Il Vulnerability Management è un processo di gestione dei rischi che le organizzazioni possono impiegare per monitorare, minimizzare ed eliminare le vulnerabilità nei loro sistemi.

È più complesso e si differenzia dal Vulnerability Assessment per i seguenti punti:

-

raggio d’azione

riguarda l'intera infrastruttura IT, non solo un insieme limitato di sistemi. -

reiterazione

offre una visione completa e costante. -

obiettivo finale

mira alla risoluzione di tutte le problematiche identificate, non si limita alla redazione di un report.

IL PROCESSO DI VULNERABILITY MANAGEMENT

Il processo di Vulnerability Management si struttura in un ciclo di 4 macro fasi:

-

Identificazione

un vulnerability scanner analizza i sistemi per individuare i servizi in ascolto e i software installati per verificare la presenza di vulnerabilità. -

Analisi e assegnazione della priorità

vengono analizzati i report e assegnata una specifica priorità a ciascuna vulnerabilità. -

Risoluzione della vulnerabilità

vengono comunicate e assegnate ai responsabili dei singoli sistemi le vulnerabilità con una richiesta di mitigazione. -

Controllo delle vulnerabilità

sembra un passaggio superfluo dopo la risoluzione ma aiuta a migliorare la sicurezza e la risposta agli attacchi futuri.

I REQUISITI NECESSARI PER UNA CORRETTA IMPLEMENTAZIONE DEL VULNERABILITY MANAGEMENT

Assicurare la funzionalità delle scansioni e l’attendibilità dei risultati

Inoltre è importante evitare effetti indesiderati sulle performance della rete e dei sistemi in generale, dovuti al traffico generato dagli scanner

Identificare tutti gli stakeholder

Individuare i responsabili della sicurezza dei sistemi, che dovranno sovrintendere l’intero processo e gestirlo in maniera tale che le varie fasi vengano portate avanti come prestabilito

Avere una chiara visione della propria infrastruttura

È importante indirizzare le scansioni sugli asset che si vuole analizzare, senza dimenticare parti della rete che verrebbero escluse dal processo

Il Vulnerability Management così strutturato abilita un’organizzazione ad avere una panoramica continua e puntuale della propria superficie d’attacco

I SERVIZI DI VULNERABILITY MANAGEMENT DI MPG

Il servizio di Vulnerability Management offerto da Mpg System supporta le aziende sia nel monitoraggio delle vulnerabilità già note sia nella valutazione della loro evoluzione nel tempo, in relazione all’emergere di nuove minacce.

È essenziale eseguire test di sicurezza sul proprio sistema informativo per riconoscere i problemi, ma l’efficacia di questi test può diminuire rapidamente se non sono effettuati con regolarità.

Effettuare verifiche di sicurezza periodiche è utile su due livelli distinti:

- In primo luogo, consente di valutare e monitorare l'impatto delle azioni di remediation attuate.

- In secondo luogo, offre la possibilità di aggiornare la strategia di sicurezza in base alle nuove minacce o vulnerabilità che emergono.

VULNERABILITY MANAGEMENT

Un servizio di Vulnerability Management diventa il migliore strumento per garantire la sicurezza informatica dell’azienda nel tempo.

MPG SYSTEM / BLUE TEAM

Endpoint security

La sicurezza dei dispositivi a 360 gradi

LA GESTIONE DEGLI ENDPOINT

La gestione delle endpoint consiste in un processo continuo e regolare di identificazione, valutazione, reportistica, gestione e correzione delle vulnerabilità informatiche su endpoint.

Un insieme di soluzioni implementate su dispositivi endpoint per prevenire attacchi malware basati su file, rilevare attività dannose e fornire le capacità di indagine e riparazione necessarie è fondamentale per rispondere a incidenti e avvisi di sicurezza dinamici.

La Mpg System mette le proprie competenze a tua disposizione, per aiutarti a proteggere tutti i tuoi dispositivi.

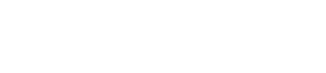

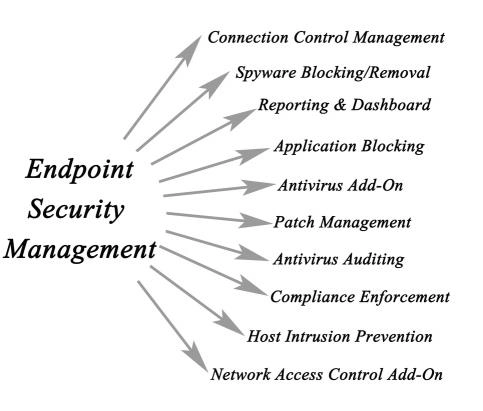

COS’È L’ ENDPOINT SECURITY?

- L’Endpoint security riguarda la protezione di diversi punti finali all'interno di una rete, come dispositivi mobili, laptop e PC desktop.

- L'obiettivo principale della sicurezza degli endpoint è gestire i rischi associati ai dispositivi collegati alla rete aziendale.

- Questi dispositivi, essendo punti di accesso alla rete, consentono l'uso dei contenuti digitali e sono perciò cruciali per la sicurezza complessiva.

PERCHÈ IL CYBERCRIME ATTACCA GLI ENDPOINT?

Al tempo della nuova normalità gli endpoint sono il cuore delle infinite connessioni remote attivate con grande velocità per dare continuità a relazioni, business, imprese e sono diventati il centro di gravità permanente di comunicazioni, dati sensibili e denaro.

Gli endpoint sono sempre più nel mirino dei cyber criminali essendosi dimostrati nel tempo l’anello debole della catena e per le informazioni e la sensibilità dei dati in essi contenuti.

I criminali prendono di mira gli endpoint per:

- usarli come punti di ingresso e di uscita da una rete aziendale

- accedere alle informazioni archiviate sugli endpoint

- lanciare attacchi DDoS che sovraccaricano i server, bloccando le aziende per ore

Qualsiasi dispositivo, come uno smartphone, un tablet o un laptop, fornisce un punto di accesso per le minacce.

COME PROTEGGERE UN ENDPOINT

- Il dispositivo endpoint va protetto di per se: aggiornamento del sistema operativo, così da rimediare ad eventuali vulnerabilità

- Allo stesso modo gli endpoint devono essere protetti da aggiornamenti non autorizzati che spesso nascondono dei veri e propri tentativi di intrusione

- Controllo della rete a livello centrale: un incremento di traffico sospetto intorno a un determinato endpoint è un probabile segno di un colpo messo a segno dal cybercrime

- Copertura delle applicazioni presenti dentro il dispositivo : autenticazione a 2 fattori

- Protezione dei browser utilizzati durate la navigazione in internet

In ogni caso, anche per evitare la proliferazione degli attacchi verso l’intera rete locale, è fondamentale contare su soluzioni che consentano una immediata detection degli attacchi verso gli endpoint, a cui deve seguire una altrettanto rapida capacità di response. Per le imprese che vogliano proteggere i propri endpoint, naturalmente, è cruciale che tutte queste operazioni siano svolte con un’unica soluzione di difesa.

COME PROTEGGERE UN ENDPOINT

QUALI SONO I VANTAGGI DELL’ENDPOINT PROTECTION?

L’endpoint security offre numerosi vantaggi per assicurare la continuità operativa della business continuity:

-

Gestione unificata della sicurezza

I moderni sistemi di protezione degli endpoint superano i vecchi sistemi di sicurezza in “silos”, permettendo agli amministratori di sistema di controllare centinaia di endpoint da una singola interfaccia. -

Protezione contro i principali vettori di minacce

Identificazione ed eliminazione efficace di diversi vettori di attacco. -

Gestione semplificata della sicurezza

grazie all'all'automazione, gli strumenti di protezione degli endpoint possono svolgere varie attività di sicurezza autonomamente, senza bisogno di intervento umano. -

Migliore resilienza aziendale

Per rimanere competitive, le aziende devono adottare misure di sicurezza rigorose, in particolare in un contesto di forza lavoro distribuita, ambienti di lavoro variabili e un aumento esponenziale della criminalità informatica. -

Reputazione aziendale

Il danno che una violazione può infliggere al business o alla reputazione è significativamente maggiore rispetto a quello causato da una violazione dei dati. Dopo un data breach, il 60% delle aziende fallisce o va in bancarotta.

I SERVIZI DI ENDPOINT PROTECTION DI MPG

Il servizio di Endpoint Protection offerto da Mpg System supporta le aziende attraverso delle funzionalità di rilevamento dei malware di nuova generazione, con dei tempi di rilevamento rapidi e una funzionalità di monitoraggio costante.

La protezione degli endpoint è fondamentale per una gestione della sicurezza unificata che attraverso la protezione dai principali vettori di minacce garantisce alle imprese la protezione dei propri dati in ottica di una migliore resilienza aziendale.

Un servizio di Vulnerability Management diventa il migliore strumento per garantire la sicurezza informatica dell’azienda nel tempo.

MPG SYSTEM / BLUE TEAM

Endpoint Detection and Response

Un passo importante per aumentare il proprio livello di protezione

LA GESTIONE DELLE MINACCE

La salvaguardia delle postazioni di lavoro (endpoint) diventa fondamentale in un piano per rafforzare il livello di sicurezza aziendale e la protezione dei dati aziendali. I sistemi di Endpoint Detection and Response (EDR) mirano a superare le limitazioni degli antivirus tradizionali, incrementando la sicurezza degli endpoint attraverso il monitoraggio e la risposta alle minacce nell’intero ambiente.

La Mpg System offre la sua esperienza per assisterti nella creazione del tuo ambiente ideale di cyber security.

COS'È L'ENDPOINT DETECTION AND RESPONSE

Scrivi un valore aziendale

Il rilevamento e la risposta delle minacce agli endpoint, è una tecnologia di sicurezza informatica che monitora continuamente un “endpoint” per mitigare le minacce informatiche dannose. E’ una soluzione di sicurezza degli endpoint integrata che combina il monitoraggio continuo in tempo reale e la raccolta dei dati degli endpoint con funzionalità di analisi e risposta automatizzate basate su regole.

I sistemi di Endpoint Detection and Response (EDR) nascono per eliminare i limiti tipici degli antivirus e per aumentare la protezione della postazione di lavoro.

LE FUNZIONI PRIMARIE DI UN SISTEMA EDR

Il processo di Endpoint Detection and Response è composto da in 4 macro funzioni:

- Monitoraggio e raccolta dei dati sulle attività dagli endpoint che potrebbero indicare una minaccia

- Analisi dei dati raccolti per identificare i modelli di minaccia

- Risposta automatizzata alle minacce identificate per rimuoverle o contenerle e avviso al personale di sicurezza

- Analisi e diagnosi: analisi in tempo reale, per la diagnosi rapida delle minacce che non soddisfano del tutto le regole preconfigurate e strumenti forensi per la ricerca delle minacce o l'esecuzione di un'analisi post mortem di un attacco

L'IMPORTANZA DELL'EDR

Aumento della visibilità

Monitoraggio delle minacce

Riduzione del carico di lavoro IT

Focus sui punti ciechi

Ottieni insights in tempo reale

Analisi efficiente del problema

CARATTERISTICHE AGGIUNTIVE DI UN EDR

Strumenti per l'accesso diretto sul dispositivo:

Per reagire prontamente a una possibile compromissione, è vantaggioso per il tecnico disporre di uno strumento che gli permetta di eseguire operazioni remote sul client interessato. Considerando la complessità dello smart working, non sempre è fattibile accedere fisicamente al dispositivo in tempi rapidi. Per questo, grazie a EDR e alla console cloud, è possibile accedere direttamente al client potenzialmente infetto e intraprendere azioni di diversa intensità, arrivando fino alla quarantena dell’intero dispositivo.

Rilevare attacchi attraverso l'analisi degli IOC (Indicator of Compromise):

per IOC si intende qualunque indicatore che identifichi una possibile compromissione.

I SERVIZI DI ENDPOINT DETECTION AND RESPONSE DI MPG

Il panorama delle minacce informatiche è in costante mutamento, con l’emergere quotidiano di nuovi virus, malware e altre minacce. Per affrontare efficacemente questa realtà, diventa cruciale poter raccogliere e identificare anomalie in tempo reale.

Questa sfida è ulteriormente accentuata dalla crescente tendenza verso una forza lavoro mobile, un trend che è stato accelerato dalla pandemia di Covid.

- Implementare in azienda un sistema antivirus con funzionalità antimalware e Endpoint Detection and Response è un passo fondamentale per rafforzare la sicurezza.

- I sistemi EDR sono diventati essenziali per i team di sicurezza moderni, offrendo protezione contro minacce sia note che emergenti e risolvendo problemi di sicurezza in vari modi cruciali.

- Optare per il servizio EDR fornito da Mpg System vi assisterà nella gestione complessa di tutti gli strumenti inclusi. I nostri esperti si occuperanno della gestione completa del tool, monitorandone il funzionamento e svolgendo tutte le attività necessarie.

MPG SYSTEM / BLUE TEAM

Managed Detect & Response

Solo chi conosce le tecniche di attacco sa come organizzare un'efficiente difesa

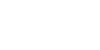

MANAGED DETECT & RESPONSE

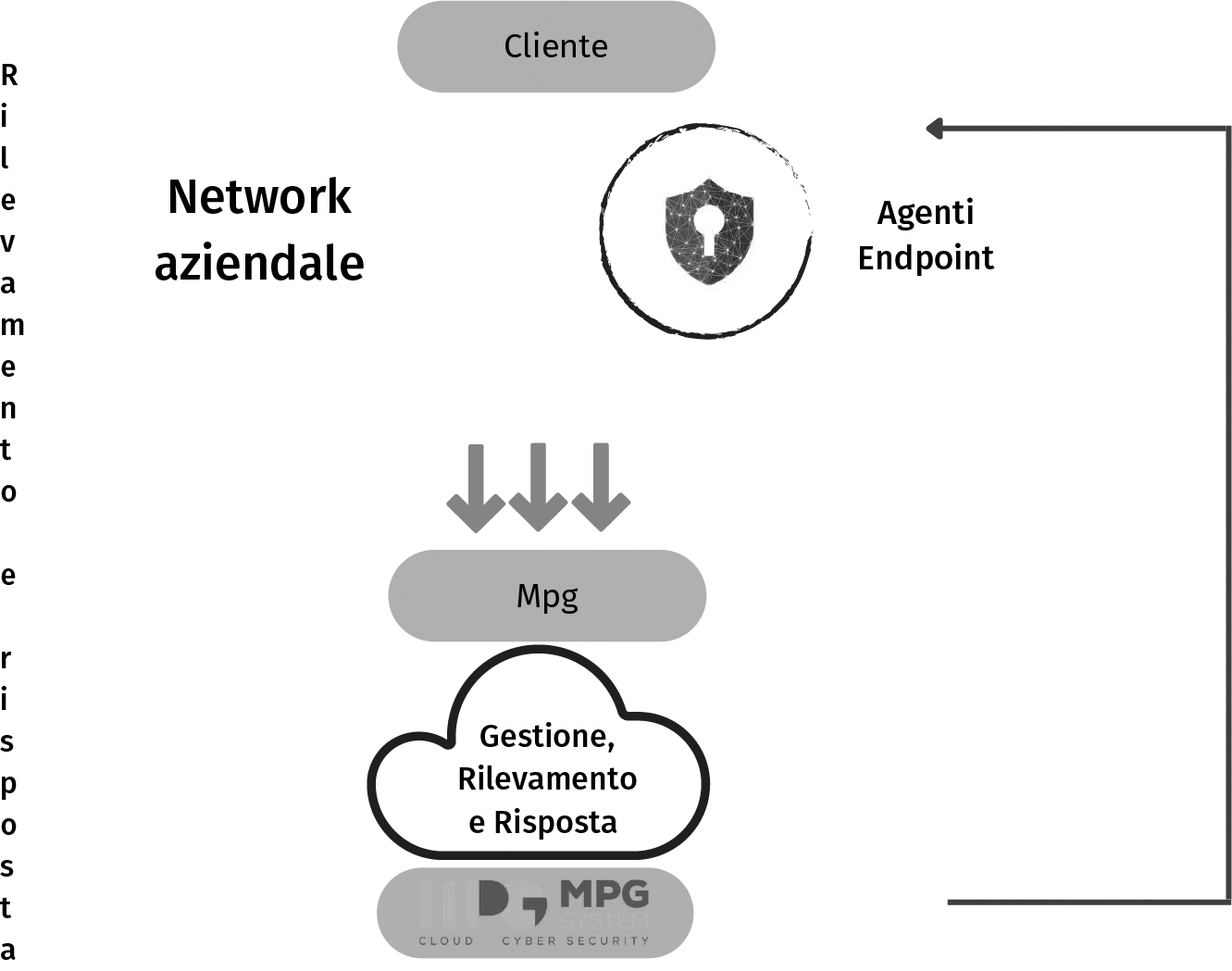

Il Servizio Managed, Detect & Response nasce dalla consapevolezza maturata dalla prestazione dei servizi Red Team, dai metodi, strumenti e procedure utilizzati durante un cyber attacco e, di conseguenza, dalle strategie più efficaci per rilevarlo e bloccarlo.

Per questo il servizio MDR è fornito sia da analisti che ethical hacker.

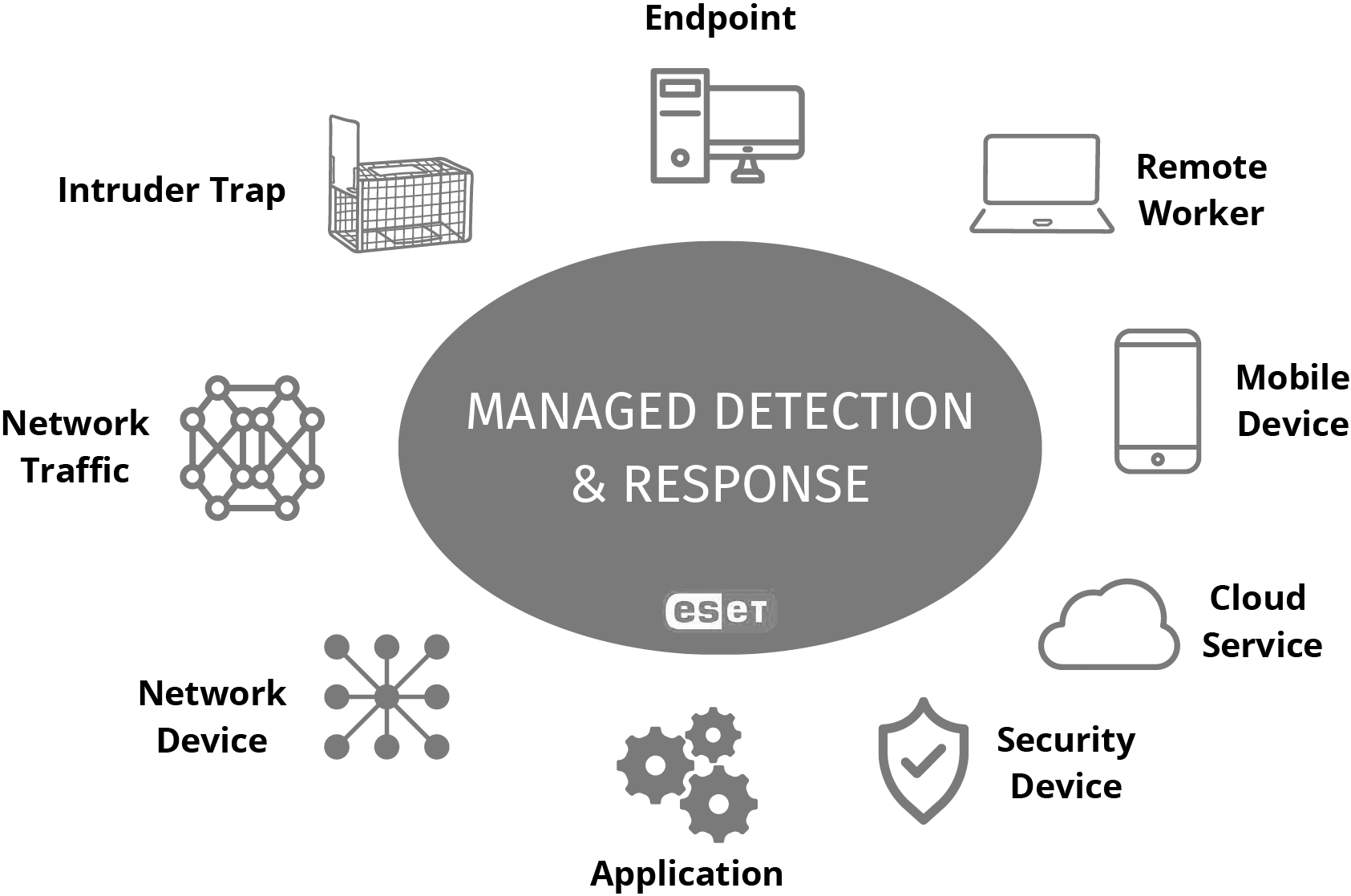

Perchè limitarsi ad analizzare la rete aziendale o gli endpoint quando si può controllare tutto?

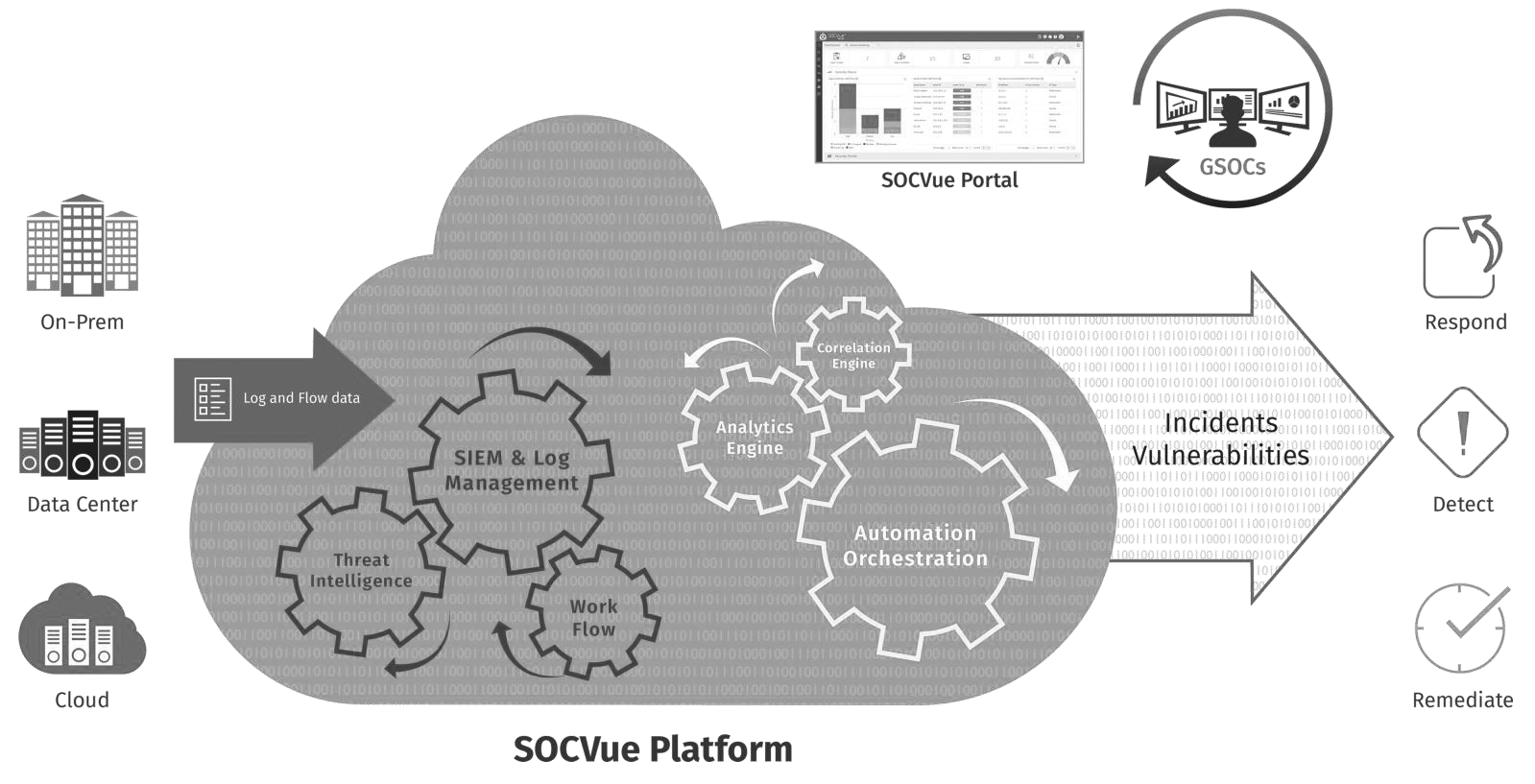

I servizi gestiti di rilevamento e risposta incidenti, Managed Detection and Response (MDR) sono costituiti da attività di monitoraggio delle minacce h24/7, rilevamento eventi di incidente e capacità di mitigazione e risposta.

IN COSA CONSISTE UN SERVIZIO MDR?

DETECTION 24/7

AI, ML CORRELAZIONE DATI

ANALYSIS 24/7

1-SOC TEAM

RESPONSE 24/7

ALERT, AUTOMATIC

REMEDIATION RESPONSE

PERCHÈ SCEGLIERE IL SERVIZIO MDR?

Questo metodo è efficace perché si avvale di una combinazione di:

- Tecnologie implementate agli strati host e di rete

- Analisi avanzate

- Intelligenza sulle minacce (threat intelligence)

- Competenze di professionisti e analisti nell’indagine e nella risposta dell’incidente

I fornitori di Managed Detection and Response (MDR) contribuiscono a identificare e validare gli incidenti, offrendo anche a distanza servizi di contenimento delle minacce, remediation e ripristino dell’operatività (fonte Gartner).

In termini preventivi, vengono monitorati tutti gli eventi nell’ambiente osservato, con particolare attenzione agli indizi e alle evidenze che possono segnalare attacchi, nonché agli eventi che tentano l’esfiltrazione o la modifica dei dati.

Al momento del rilevamento (Detection), i sistemi tecnologici e il team di sicurezza del fornitore analizzano la cronologia del processo e la catena degli eventi in tempo reale per stabilire la validità della minaccia. Questo permette loro di generare avvisi di sicurezza dettagliati e consigli per mitigare il rischio e intervenire, contattando l’azienda coinvolta.

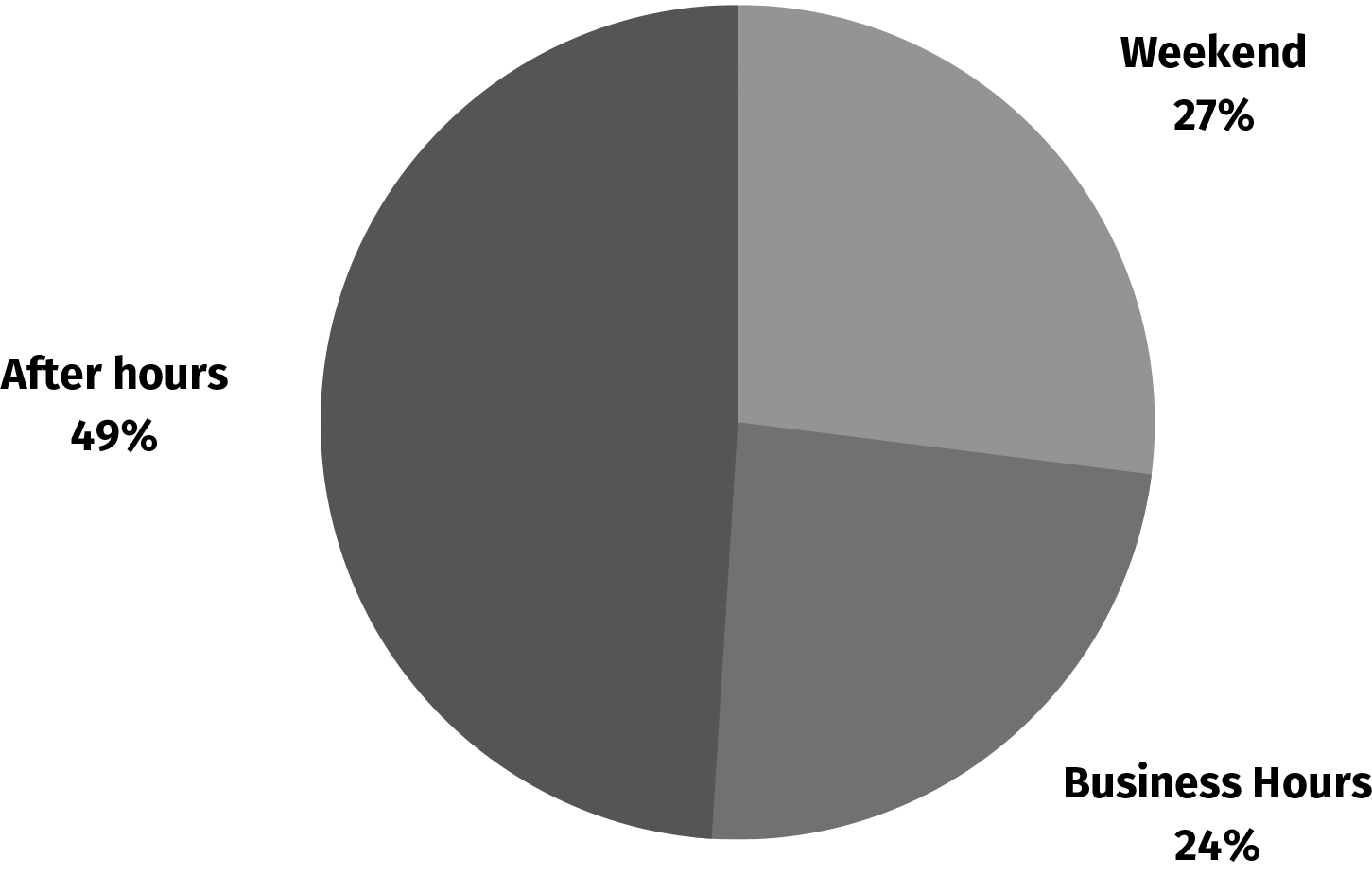

ALWAYS ON

Il 76% degli attacchi ransomware avvenuti tra il 2019 e il 2021 ha avuto luogo durante la notte o durante il fine settimana

I BENEFICI

- Forte risparmio rispetto alla costruzione di un team 24/7 in-house

- Accesso a cyber security specialist ad oggi ancora poco diffusi sul mercato

- Valorizzazione degli investimenti già effettuati in sistemi di sicurezza

- Riduzione dei tempi di individuazione delle minacce

- Miglioramento delle capacità tecnologiche di detection 24/7

STATISTICHE

Da sempre si pensa che il Cyber Crime sia interessato solo alle large-enterprise. Le statistiche raccontano però uno scenario diverso in cui c’è un forte interesse per gli small business e le midsize enterprise.

1 ATTACCO SU DUE E' RIVOLTO ALLE PMI

2 PMI SU 3 SONO GIA' STATE ATTACCATE

Offriamo servizi di risanamento e prevenzione degli attacchi avanzati sempre attivi, così non dovrai pensarci tu.

PERCHÈ LE PMI?

delle aziende non ha un piano di Incident Response

degli attacchi ha successo a causa di un basso livello di protezione

degli staff IT ignora attacchi a causa del sovraccarico di attività gestite

A CHI È RIVOLTO IL SERVIZIO

Il servizio è destinato alle aziende che desiderano implementare un sistema per il rilevamento e la gestione degli incidenti informatici, o che vogliono ampliare la copertura dei servizi già in uso, includendo la sorveglianza degli endpoint (PC e server), dei dispositivi mobili (laptop, smartphone e tablet) e dei sistemi cloud (AWS, Google, Microsoft e altri).

Questo servizio migliora la visibilità e il controllo sulle attività aziendali, permettendo di intervenire rapidamente, prevenire danni e garantire la conformità agli standard di sicurezza più diffusi come ISO27001, GDPR e PCI DSS.

Per potenziare la capacità di rilevare un attacco in atto e rispondere nel minor tempo possibile, è possibile implementare funzionalità di Deception come Honeypot, Honeyfile, Honeyuser e Honeycredential.

MPG SYSTEM / BLUE TEAM

Incident Response Team

Pronto intervento per il tuo business in caso di cyber emergenza

INCIDENT RESPONSE TEAM

Incident Response Team è un “pronto intervento” per supportare la tua azienda in caso di incidente informatico. I nostri analisti, con competenze specifiche nel settore dell’incident response, operativi 24 ore su 24, 7 giorni su 7, possono intervenire rapidamente per fermare un attacco e ripristinare la tua operatività. In conformità al regolamento UE 2016/679 (GDPR); al Decreto Legislativo 231/01 e al Codice Etico, sono in grado di gestire l’incidente di sicurezza secondo la linee guida del NIST coordinando tutti gli attori coinvolti nel processo (es. DPO, system integrator, i fornitori delle soluzioni di sicurezza utilizzate) e fornendo supporto anche per gli eventuali adempimenti di legge.

Il servizio Incident Response Team può essere attivato in qualsiasi momento, anche quando l’attacco è in corso o già terminato, è consigliabile sempre agire in anticipo, anche quando non si rilevano evidenze di un attacco imminente.

LE 4 FASI DEL SERVIZIO DI INCIDENT RESPONSE TEAM

-

PREPARAZIONE

Questa fase prevede l’analisi degli asset critici, stabilire le priorità sia dal punto di vista operativo sia in merito alla protezione dei dati personali. Mettere in piedi una serie di processi e procedure che consentano di monitorare l’attività abituale e di rilevare un incidente nel minor tempo possibile. Preparare la stesura di un incident response plan che descriva le procedure da seguire per gli incidenti più probabili. All’interno dell’incident response plan vengono stabiliti anche ruoli, modalità di comunicazione e strumenti di analisi da utilizzare in caso di incidente. -

ANALISI E RILEVAMENTO

in questa fase l’incidente viene rilevato e gli esperti della Mpg System intervengono per analizzare le evidenze e scoprire l’eventuale vettore di attacco. I log dei dispositivi coinvolti vengono analizzati, una serie di valutazioni determinano quali azioni intraprendere nelle fasi successive. -

CONTENIMENTO, ERADICATION E RECOVERY

questa fase richiede rapidi e precisi interventi per bloccare l’attacco, contenerlo e ripristinare l’operatività nel minor tempo possibile. Questa attività prevede sostanzialmente la bonifica dei sistemi e il ritorno ad una situazione di normalità. -

ATTIVITA' DI POST INCIDENT

detta anche “lesson learned” è uno step molto importante perché oltre alla redazione della reportistica che spiega come è avvenuto l’attacco, prevede una serie di attività che consentono di analizzare nel dettaglio l'incidente, come è stato gestito e quali migliorie possono essere apportate al processo di incident handling e all’incident response plan.

PERCHÉ INCIDENT RESPONSE TEAM

“Se serve un medico si chiama il 118”, “in caso di incendio non utilizzare l’ascensore” tutti noi conosciamo queste regole. Anche se la probabilità di trovarsi in una di queste situazioni è, per fortuna, relativamente bassa, sappiamo esattamente come comportarci: abbiamo cioè un piano di emergenza.

Anche gli incidenti di sicurezza informatica necessitano di un piano di emergenza per ripristinare al più presto l’operatività aziendale, è auspicabile quindi che in azienda esistano già procedure consolidate per gestire gli incidenti informatici.

Ad ogni modo, come per qualsiasi emergenza, l’obiettivo principale è quello di reagire in tempi brevi, in quanto ogni minuto è prezioso per mitigare gli impatti negativi (operativi, finanziari, reputazionali) che l’incidente potrebbe avere sul business.

COME FUNZIONA L'INCIDENT RESPONSE TEAM?

Inizialmente, procediamo con una valutazione della situazione per determinare se l’attacco sia concluso o ancora in atto. Se l’attacco risultasse ancora in corso, collaboreremo con il cliente per definire una strategia di contenimento volta a limitare ulteriori compromissioni di dati e servizi.

In collaborazione ravvicinata con la direzione aziendale, esaminiamo l’impatto sull’operatività generale, con un focus particolare sugli effetti immediati sulle attività e i servizi colpiti dall’attacco. Poi, determiniamo le priorità per i processi critici, organizziamo le strategie di recupero e definiamo le modalità operative più efficaci per la situazione data.

Gli esperti, insieme al vostro Data Protection Officer (DPO) effettuano un’indagine per capire se eventuali dati personali siano stati violati. Se necessario offrono supporto per effettuare tempestivamente e nel modo corretto tutti gli adempimenti previsti dal GDPR.

Durante questa fase, raccogliamo tutte le informazioni rilevanti per identificare il vettore di attacco e le vulnerabilità sfruttate, inclusi i movimenti laterali, l’escalation dei privilegi e altro ancora. A tale scopo, acquisiamo i log di rete e quelli dei dispositivi coinvolti, come endpoint, active directory, ERP, ecc. Se necessario, effettuiamo copie forensi dei sistemi compromessi o conserviamo i log essenziali per ricostruire l’evento, per poi procedere con un’analisi più dettagliata.

Individuiamo gli host da cui sono originati gli attacchi e i potenziali canali di comunicazione, esaminiamo lo stato delle attività correnti e proteggiamo le parti dell’infrastruttura che non sono state compromesse.

Una volta individuate le risorse violate, se necessario, viene condotta l’analisi forense, studiando gli indicatori di compromissione (IOC), al fine di ricostruire in modo accurato la cronologia e gli strumenti utilizzati per condurre l’attacco. Provvediamo anche alla redazione della reportistica con tutti i risultati che possono essere utili per le fasi di ripristino e di “lesson learned”.

MPG SYSTEM / BLUE TEAM

Deep e dark web monitoring

Analizza regolarmente le possibili minacce cyber nel deep e dark web

Facebook, YouTube, Google, Wikipedia

Informazioni di registrazioni, Documenti legali, Siti competitor, Report Scientifici

Accessibile solo da determinati browser

Siti Cittografati TOR, Vendita informazioni o attività illegali

COSA SONO IL DEEP E DARK WEB

Il Deep Web rappresenta quella parte di Internet che non è indicizzata dai motori di ricerca, quindi non accessibile tramite ricerche su Google. Stime indicano che questa sezione costituisce tra l’89 e il 96 percento del web totale. Ciò significa che la porzione di Rete visibile costituisce solo una piccolissima parte dell’intero web. Sorprendentemente, nel Deep Web rientrano molte delle funzioni web più comuni, come messaggi diretti, email e transazioni bancarie, nonché pagine web accessibili solo tramite autenticazione o login.

Il Dark Web, invece, è la parte più nascosta e inaccessibile di Internet, dove si trovano siti che richiedono tecniche speciali per l’accesso e spesso necessitano di inviti o referenze affidabili per entrarvi. Questa area di Internet ospita numerosi contenuti illegali, tra cui intere liste di dati personali sottratti dagli hacker.

Questi dati personali trafugati vengono poi venduti sul Dark Web e acquistati da altri hacker o individui senza scrupoli. Spesso questi dati vengono utilizzati per condurre attività illecite come spam, attacchi malware, furti d’identità, sottrazioni di denaro da conti correnti, mining clandestino di criptovalute e altre operazioni informatiche illegali.

COSA INCLUDE IL SERVIZIO DARKSCAN

- Il processo include la raccolta e l'analisi continuativa di informazioni per identificare e caratterizzare le possibili minacce cyber, tenendo conto delle specificità tecniche e dei contesti operativi. L'operazione di Darkscan viene realizzata attraverso una metodologia di ricerca, rilevamento e selezione di informazioni pubblicamente disponibili legate al dominio di interesse presenti nel Deep e Dark Web.

- L'obiettivo di Darkscan è di analizzare la sicurezza di un'azienda dal punto di vista di un hacker, concentrandosi su tutte le informazioni pubbliche relative a un determinato dominio. Questo comporta un esame approfondito del target di riferimento da molteplici angolazioni.

PERCHÈ DARKSCAN?

Darkscan ha lo scopo di informare meglio le decisioni di alto livello prese dai manager di un’organizzazione e da altri responsabili delle decisioni, in quanto tale, il contenuto è generalmente meno tecnico e viene presentato tramite rapporti o briefing. Aiutando i difensori a capire, in termini specifici, come la loro organizzazione potrebbe essere attaccata e i modi migliori per difendersi o mitigare tali attacchi.

STRATEGICO

Il software più specializzato e informativo per il pubblico non tecnico.

TATTICO

Descrive le tattiche, le tecniche e le procedure dei Criminal Hackers - spesso destinate a un pubblico più specializzato.

OPERATIVO

Fornisce dettagli specifici su una campagna di hacking criminale.

IL NOSTRO SERVIZIO DI DEEP E DARK WEB MONITORING

Il servizio di Deep e Dark Web Monitoring di Mpg System indica un servizio di sicurezza pensato per avvisare gli utenti dell’esposizione dei propri dati personali sul Deep e Dark web.

Un servizio di questo tipo analizza a intervalli regolari tutte le informazioni derivanti sia da fonti aperte che da fonti chiuse ed eventuali informazioni vendute sul Dark web, in modo tale da poter avvisare l’utente nel momento in cui vengono trovate informazioni a lui riconducibili. E non è tutto, perché l’utente potrà sapere nello specifico quali dati sono trapelati e cosa è possibile fare per rimediare alla fuga di informazioni.

SPECIFICHE

Il servizio offre un monitoraggio h24

A seconda dei casi è possibile fornire:

- Mail e Pwd Violate

- Certificati ssl errati

- Data leak

- Repository di codice

- Domini phishing

- Cve pubbliche

- Monitoraggio bersagli ad alto valore e alto rischio

MPG SYSTEM / BLUE TEAM

Patch Management as a Service

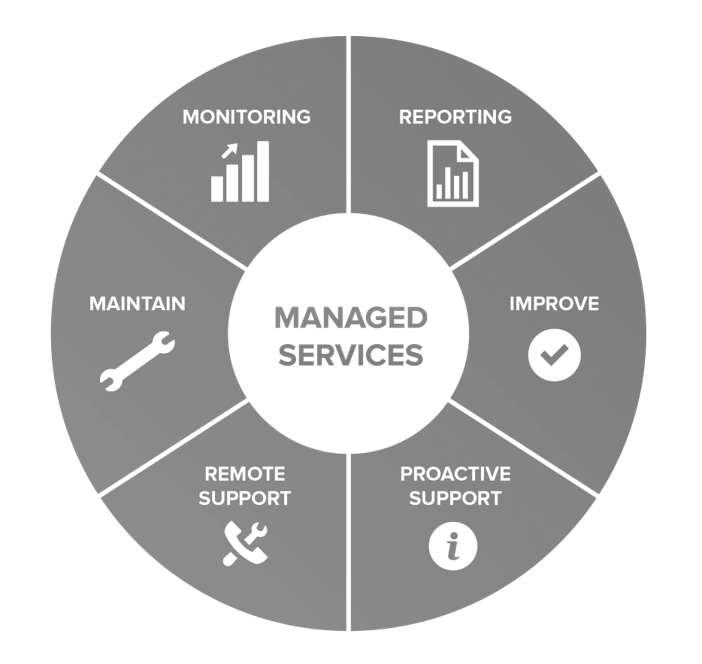

DI COSA SI TRATTA?

- Service Desk

- Specialist Support Center

- Monitoraggio automatico in tempo reale

- Configuration Management Data Base

Nel processo di patching è essenziale prestare particolare attenzione a diversi aspetti, sia tecnici che organizzativi:

-

L’impatto

L'installazione di patch o aggiornamenti può avere effetti diretti o indiretti su sistemi appartenenti a vari settori aziendali. Per ciascuno di questi è fondamentale considerare diversi ruoli:

1. Chi ha l'autorità per approvare gli interventi.

2. Chi può effettuare l'intervento ottimizzando le risorse utilizzate.

3. Chi deve essere informato sugli interventi.

4. Chi controlla che il sistema aggiornato funzioni correttamente.

-

I rischi

I sistemi vulnerabili possono essere protetti da altri sistemi di sicurezza e quindi non essere effettivamente a rischio. Questo permette di stabilire le giuste priorità nella fase di aggiornamento e sicurezza dei sistemi. -

Il processo

È cruciale prevedere procedure che, in caso di problemi, permettano di "ripristinare" uno stato corretto e coerente (procedure di RollBack).

L’ultimo, ma fondamentale, servizio introdotto è il Patch Management.

Il Patch Management è un bisogno cruciale per tutte le organizzazioni. È essenziale disporre di processi e procedure adeguate per garantire un aggiornamento efficiente del sistema, assicurando al contempo la sicurezza e la disponibilità delle informazioni.

STRUTTURA DEL SERVIZIO

La nostra proposta per il patch management prevede:

-

Attivazione dello strumento di Patch Management

1. Strumento in grado di gestire aggiornamenti multi-vendor e multi-piattaforma

2. Strumento implementabile su tutti i sistemi del cliente (Server e Client)

- Mappatura puntuale di tutti i servizi applicativi presenti e relativa distribuzione (su quali device e release)

-

Report di controllo (schedulabile per assolvere alle varie esigenze) condiviso con il cliente

1. Il report può includere anche l’analisi delle vulnerabilità dei sistemi (Critici e Non-Critici) in base al livello di aggiornamento del sistema stesso

2. Per ogni sistema vengono analizzate le patch mancanti e possono essere anche analizzate le vulnerabilità scoperte - Deploy delle patch su tutti i sistemi (identificati con il cliente) ed aggiornamento patch automatico in base alla disponibilità degli aggiornamenti

La nostra proposta per il patch management prevede:

- Attività a Consumo (quotazione puntuale in termini di effort per interventi)

- Servizio Full (attività previste all’interno di un canone annuale)

MPG SYSTEM / BLUE TEAM

Firewall as a service

Controllo completo e capillare della rete

FIREWALL AS A SERVICE

Il servizio FWaaS offerto da Mpg System è la soluzione adatta per proteggere dati, end-point delle applicazioni aziendali e per rendere sicuro ed avere un controllo completo e capillare sul traffico dati degli utenti nella rete aziendale.

Il team di Mpg è composto di esperti e veterani nella sicurezza delle reti, questa esperienza sarà garanzia di un risultato di qualità e di un mantenimento dei firewall professionale e di prim’ordine.

Grazie al servizio FWaaS potrai affidare ai nostri esperti la gestione dei firewall per la protezione di dati ed end-point e sarai sicuro di avere il servizio migliore possibile senza preoccupazioni.

La pandemia e la diffusione dello smart working hanno aumentato notevolmente la necessità di un Firewall come servizio. Per questo, è fondamentale comprendere cos'è, come funziona e in che modo viene distribuito.

PERCHÈ È COSÌ IMPORTANTE FIREWALL AS A SERVICE

La pandemia e l’aumento del lavoro da remoto hanno posto sfide significative alle aziende per garantire che le connessioni dei loro dipendenti fossero sempre protette. Il Firewall as a Service (FWaaS) può proteggere le connessioni da qualsiasi luogo, sia che provengano da una sede secondaria o dall’abitazione di un lavoratore remoto. Secondo le stime di Gartner, l’industria del FWaaS, che attualmente vale 251 milioni di dollari, potrebbe crescere fino a circa 2,6 miliardi di dollari entro il 2025, se le tendenze attuali del lavoro a distanza dovessero proseguire. Questo significherebbe che FWaaS rappresenterebbe il 21% di un mercato dei firewall da circa 12 miliardi di dollari in meno di cinque anni. La maggior parte di questa rapida crescita si è verificata in Nord America ed Europa.

Avere un firewall funzionante e ben gestito è essenziale per molte aziende. Per questa ragione, affidarsi a società esperte come MPG System rappresenta spesso la soluzione perfetta per proteggersi dagli attacchi e per monitorare tutto ciò che entra ed esce dall'azienda.

DESCRIZIONE DEL SERVIZIO

Con il servizio Firewall as a Service offerto da Mpg System, la tua azienda può contare su un team di specialisti che si occuperanno di implementare e mantenere le soluzioni firewall più adatte. Questo servizio ti libera da ogni preoccupazione relativa alla sicurezza perimetrale, con Mpg System che gestisce ogni aspetto con soluzioni all’avanguardia e affidabili.

Le applicazioni di un firewall sono molteplici e, attraverso un’attenta analisi dei requisiti, il team di esperti di Mpg System in sicurezza delle reti saprà indicare l’opzione più efficace per la tua azienda. Questo può includere la rilevazione e la protezione da attacchi informatici o la regolamentazione dell’accesso ai contenuti online.

COME FUNZIONA

Il concetto è abbastanza diretto: svolge le stesse funzioni di un firewall tradizionale, ma operando da remoto, da un punto fisico in un data center o nel cloud. La specifica localizzazione del carico di lavoro del firewall dipende dal fornitore. È importante sottolineare che il FWaaS (Firewall as a Service) è frequentemente fornito insieme a SD-WAN dai provider di rete, o usato in combinazione con un’offerta SD-WAN esistente. Questo approccio trasforma il FWaaS in un’altra connessione gestita da SD-WAN, offrendo una protezione firewall centralizzata.

SERVIZI FIREWALL

L’offerta FWaaS di Mpg comprende una vasta gamma di servizi differenti per incontrare a meglio le necessità dei clienti.

Senza tralasciare ovviamente le funzionalità di firewall più classiche.

Le soluzioni tecnologiche scelte da Mpg System per implementare il servizio FWaaS sono tra le più innovative, moderne ed affidabili sul mercato.

L’implementazione di un sistema di firewall sarà in grado di migliorare notevolmente la sicurezza dell’azienda e di avere un maggiore controllo e una maggiore consapevolezza dei dati che entrano o escono dall’azienda.

L'OUTPUT

L’azienda, oltre all’integrazione e alla manutenzione del servizio firewall avrà documenti che descrivono l’intervento, in particolare:

-

EXECUTIVE SUMMARY

Documento che descrive ad alto livello l’intervento di Mpg System contenente dettagli sulla protezione aggiunta e sui servizi messi a disposizione grazie a questo intervento. -

TECHNICAL SUMMARY

Documento destinato ad un personale tecnico che dettaglia come Mpg System è intervenuta sulla rete e su come i dati vengono monitorati.

Hanno scelto MPG

Ci hanno dato fiducia e continuano a farlo

MPG SYSTEM - RISORSE

Scarica il Nostro Company Profile

Compila il modulo per ricevere direttamente nella tua casella di posta elettronica il nostro Company Profile aggiornato.

SCOPRI

Oltre 10 anni di esperienza professionale

Ecco cosa rende MPG System sempre più grande

Postazioni Gestite

Clienti

Partecipanti Webinar / Anno

Ore operative / Anno

Partner MPG

Lavoriamo solo con le migliori Aziende tecnologiche

Partner MPG

Lavoriamo solo con le migliori Aziende tecnologiche